Virtual Private Network

kurz VPN

Einrichtung

Benötigt:

- Zugangsdaten abhängig von Plattform/Tools

- entweder Gruppenprofil-Datei(en)

- oder Übersicht der IPSec-Gruppen und Passwörter

- sowie immer Unix-Login erforderlich

- ggf. Tools, siehe folgende Anweisungen für die einzelnen Plattformen

- funktioniert leider nur mit älteren IPv4 und nicht mit dem eigentlich aktuellem IPv6

Einrichtung Debian

Debian vpnc

- vpnc installieren

apt-get install vpnc

- optional (weil z.B. für wpa_supplicant unnütz) network-manager-vpnc installieren

apt-get install network-manager-vpnc

- Gruppenprofil kopieren

- also die benötigten (s. Beschreibung!) pcf-Dateien herunterladen

- Die Konfiguration (am Bsp. HTW_Internet_2) konvertieren und um Daten der Nutzerin oder des Nutzers ergänzen

- einzelne Konfiguration am Bsp. Internet 2:

sudo pcf2vpnc ~/HTW_Internet_2.pcf ~/HTW_Internet_2.conf

- optional das Login ergänzend dauerhaft eintragen

echo Xauth username $username-for-unix-login >> ~/HTW_Internet_2.conf

- optional das Passwort ergänzend dauerhaft eintragen

echo Xauth password $password-for-unix-login >> ~/HTW_Internet_2.conf

- oder

- aus dem Dowload-Verzeichnis heraus im Bündel (ggf. für andere Berechtigte ohne pcf2vpnc mit anderen Betriebssystemen ... ):

read -p"Unix-Login: " -r u; read -s -p"Unix-Passwort: " -r p; for f in $(ls); do n=$(echo $f|grep -e '.pcf$'|rev|cut -d"." -f2-|rev); if [ ! "$n"x = x ]; then pcf2vpnc "$n".pcf "$n".conf 2>/dev/null; echo "Xauth username "$u >> "$n".conf; echo "Xauth password "$p >> "$n".conf; echo ""; fi; done; unset u; unset p; unset n; unset f;

- aus dem Dowload-Verzeichnis heraus im Bündel (ggf. für andere Berechtigte ohne pcf2vpnc mit anderen Betriebssystemen ... ):

- Konfigurationsdatei kopieren

cd; sudo cp ./HTW_Internet_2.conf /etc/vpnc/htw_2.conf

- Client starten

sudo vpnc-connect htw_2- oder

sudo vpnc ~/HTW_Internet_2.conf

- VPN nutzen

- Client stoppen

sudo vpnc-disconnect

Im Übrigen steht das c (bei vpnc) wohl für concentrator.[1].

Darüber hinaus gibt es auch das Paket kvpnc für eine grafische Oberfläche KVpnc (für KDE).

Einrichtung Fedora

Fedora NetworkManger

Einrichtung Ubuntu

Benötigte Tools:

- vpnc

- Unix-Login erforderlich

- Link für Profildateien s.o.

Empfohlene Tools:

Einrichtung Ubuntu

Version: Ubuntu 23.10

Benötigte Tools:

network-manager-openconnect

network-manager-openconnect-gnome

Ubuntu Installation

Installation von OpenConnect und GUI/Systemintegration über die Konsole (strg+alt+t)

sudo apt install openconnect network-manager-openconnect network-manager-openconnect-gnome

Verbindung erstmalig aufbauen

1. Einstellungen öffnen

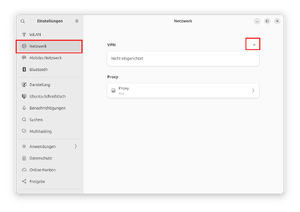

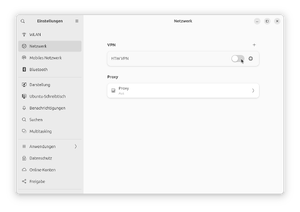

2. Unterpunkt Netzwerk auswählen

3. VPN durch Klick auf + hinzufügen

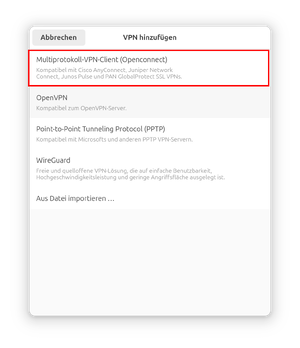

4. Multiprotokoll-VPN-Client (OpenConnect) auswählen

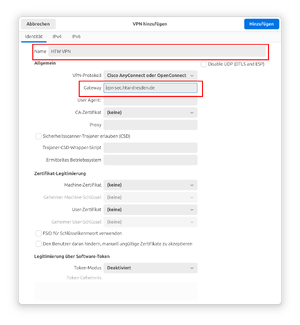

5. Name für VPN eintragen (frei wählbar)

6. vpn-sec.htw-dresden.de als Gateway eintragen

7. Hinzufügen drücken

8. VPN Verbidngung aktivieren

9. Group auswählen (Unterschiede der Gruppen auf HTW Seite)

10. s-Nummer und HTW-Login-Passwort einfügen (gegebenenfalls Passwort speichern) ACHTUNG! Wenn Passwort gespeichert, kein Wechsel zwischen vpn-split und vpn-all möglich! --> Lösung eine VPN Verbindung für jede Gruppe anlegen.

11. Login klicken

Verbindungsaufbau

Über Einstellung --> Netzwerk

oder

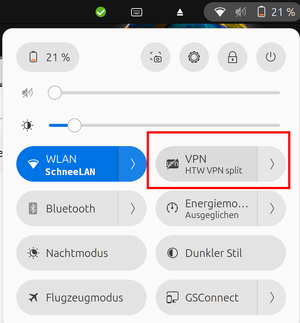

Topleiste oben rechts --> wenn passender VPN dann einfach auf Knopf drück, sonst richtiges VPN über Pfeil rechts wählen

Einrichtung Android

Getestet mit Android Version 4.4.4 auf einem Nexus 7.

Benötigt:

Android VPN konfigurieren

- Die Android Einstellungen öffnen.

- Unter der Kategorie "Drahtlos & Netzwerke" und "Mehr..." "VPN" auswählen.

- Mit dem großen Plus oben rechts wird eine neue Verbindung hinzugefügt und die Oberfläche "VPN-Profil bearbeiten" geöffnet.

- Unter "Name" eine beliebige Bezeichnung für die Verbindung angeben.

- Im Feld "Typ" wird "IPSec Xauth PSK" ausgewählt.

- In das Feld "Serveradresse" die Adresse einsetzen, die in der oben verlinkten Übersicht der gewünschten IPSec-Gruppe entspricht.

- In "IPSec-ID" kommt die entsprechende Bezeichnung der IPSec-Gruppe.

- Unter "Vorinstallierter IPSec-Schlüssel" das entsprechende Gruppen-PW aus der Übersicht einsetzen.

- Speichern.

Android VPN starten

- Zum Verbinden den Eintrag in der VPN-Übersicht auswählen.

- Jetzt seinen Unix-Login (s-Nummer und Passwort) eintragen und "Verbinden" drücken.

- Wurde die Verbindung hergestellt, erscheint oben links ein Schlüsselsymbol.

Einrichtung iOS

(könnte eine Nutzerin oder ein Nutzer mit iPhone-Konfigurationsprogramm als Profil-Datei vorfertigen und dem RZ bereitstellen)

Kein Fehler: Die Eingabeaufforderung des Passwortes bei jeder Aktivierung des VPN ist eine protokollseitige Server-Vorgabe und wird vom in iOS eingebauten Client absichtlich nicht durch Speicherung des Passwortes auf dem Gerät umgangen umgangen.

Manuell am Gerät einrichten

- Einstellungen > Allgemein > VPN > VPN hinzufügen

- Protokoll: IPSec

- Beschreibung: ein für euch Sinnvoller Name (z.B. HTW Internet 2 o.ä.)

- Server: s.o. Übersicht der IPSec-Gruppen und Passwörter, hier VPN-Server

- Account: Unix-Account-Kennung

- Kennwort: Unix-Account-Passwort

- Zertifikat verwenden: Aus (wer eines hat sollte es wissen, dies ist Theoretisch die Alternative zu X-Auth)

- Gruppenname: s.o. Übersicht der IPSec-Gruppen und Passwörter, hier IPSec-Gruppe

- Shared Secret: s.o. Übersicht der IPSec-Gruppen und Passwörter, hier Gruppen-PW

- Schaltfläche Sichern

VPN auswählen und aktivieren

- Einstellungen > VPN > VPN hinzufügen oder Einstellungen > Allgemein > VPN > VPN hinzufügen

- Auszuwählendes VPN anwählen (wird mit einem Haken versehen)

- Schalter VPN aktivieren

Einrichtung Windows

Anleitung auf der Webseite des HTW-Rechenzentrums: https://www.htw-dresden.de/fileadmin/userfiles/htw/docs/Rechenzentrum/vpn-install_win_2007-10-22.pdf

Einrichtung TU Dresden

Einrichtung TU Dresden LMDE OpenConnect

Alle notwendigen Komponenten (OpenConnect (samt grafischer Oberfläche für die Netzwerkverwaltung) und eine passendes Zertifikat (aus der Kette der Zertifikate)) sollten bereits vorhanden sein.

- (im Zweifelsfall:) StuRa:Computer#GUI für OpenConnect bei Linux Mint Debian Edition 4 prüfen

- Einstellungen -> Netzwerk

- +

- Zu Cisco AnyConnect kompatible VPN-Verbindung (openconnect)

- Gateway

vpn2.zih.tu-dresden.de- CA-Zertifikat

- T-TeleSec_GlobalRoot_Class_2.pem

- Die Datei ist unter

/etc/ssl/certs/T-TeleSec_GlobalRoot_Class_2.pemzu finden. - Anwenden

- Anschalten

- Username

s1234567@tu-dresden.de- Password

- passw0rd

Close- Connect

Siehe auch

- wikipedia:de:Virtual Private Network

- Website HTW Dresden: Virtual Private Networks (VPN)

- https://wwwbs.informatik.htw-dresden.de/internet/vpn/index.vpn.html (offensichtlich zugänglich für alle, vorher nur mit Authentifizierung (per LDAP) für Mitglieder der Fakultät Informatik/Mathematik)

- HTWTools